Jump to English Version.

Bei unseren allgemeinen Hinweisen zu E-Mails haben wir CEO-Fraud bereits als ein Problem aufgeführt.

Aus aktuellem Anlass möchten wir hier nochmal detaillierter über einen typischen Ablauf eines CEO-Frauds informieren.

CEO-Fraud ist eine Form des Social Engineering. Hierbei kontaktieren Betrüger Mitarbeitende und geben sich als Vorgesetzte (englisch: CEO für "Chief Executive Officer", daher der Name) aus. Der initiale Kontakt ist oft nichtssagend und harmlos: so wird zum Beispiel gefragt, ob man kurz Zeit hätte. Reagiert der oder die Mitarbeitende, wird eine Forderung gestellt, z.B. der Kauf von Gutscheinkarten oder die Herausgabe von Informationen. Dabei wird mit massivem (Zeit-)Druck gearbeitet, um dem Opfer möglichst wenig Zeit zum Nachdenken und Erkennen des Betrugs zu lassen.

Im folgenden haben wir einen typischen Ablauf eines CEO-Frauds anhand realer Kommunikation aus bisherigen CEO-Fraud-Versuchen nachgestellt.

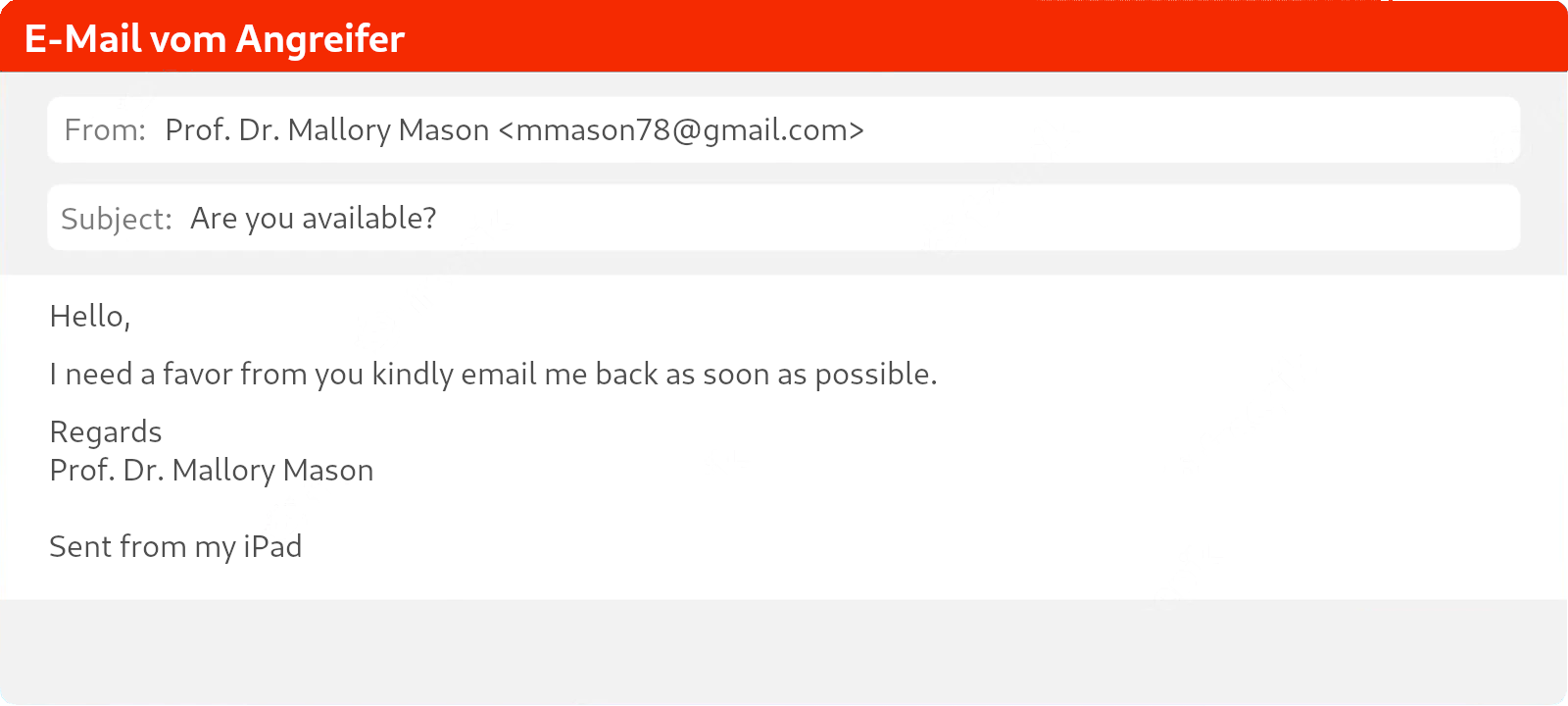

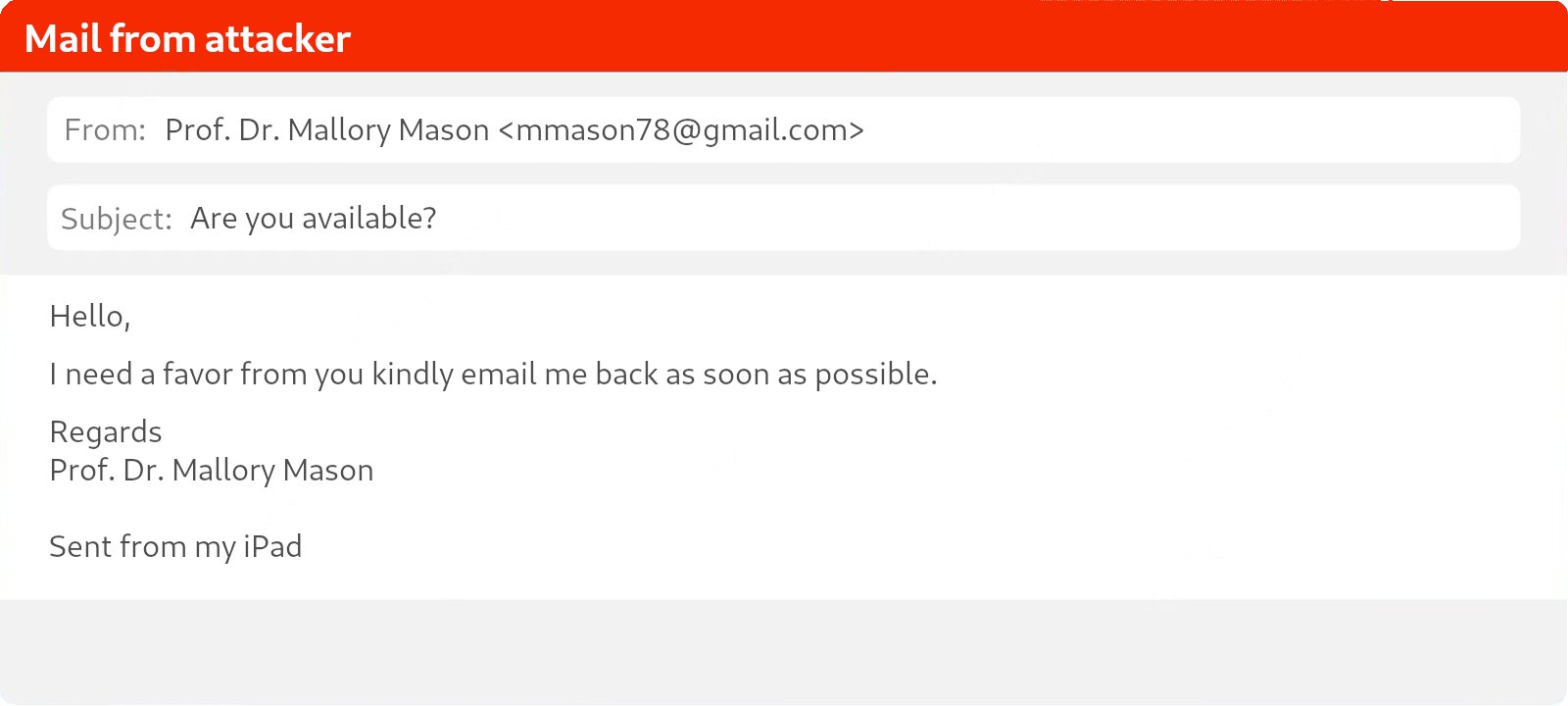

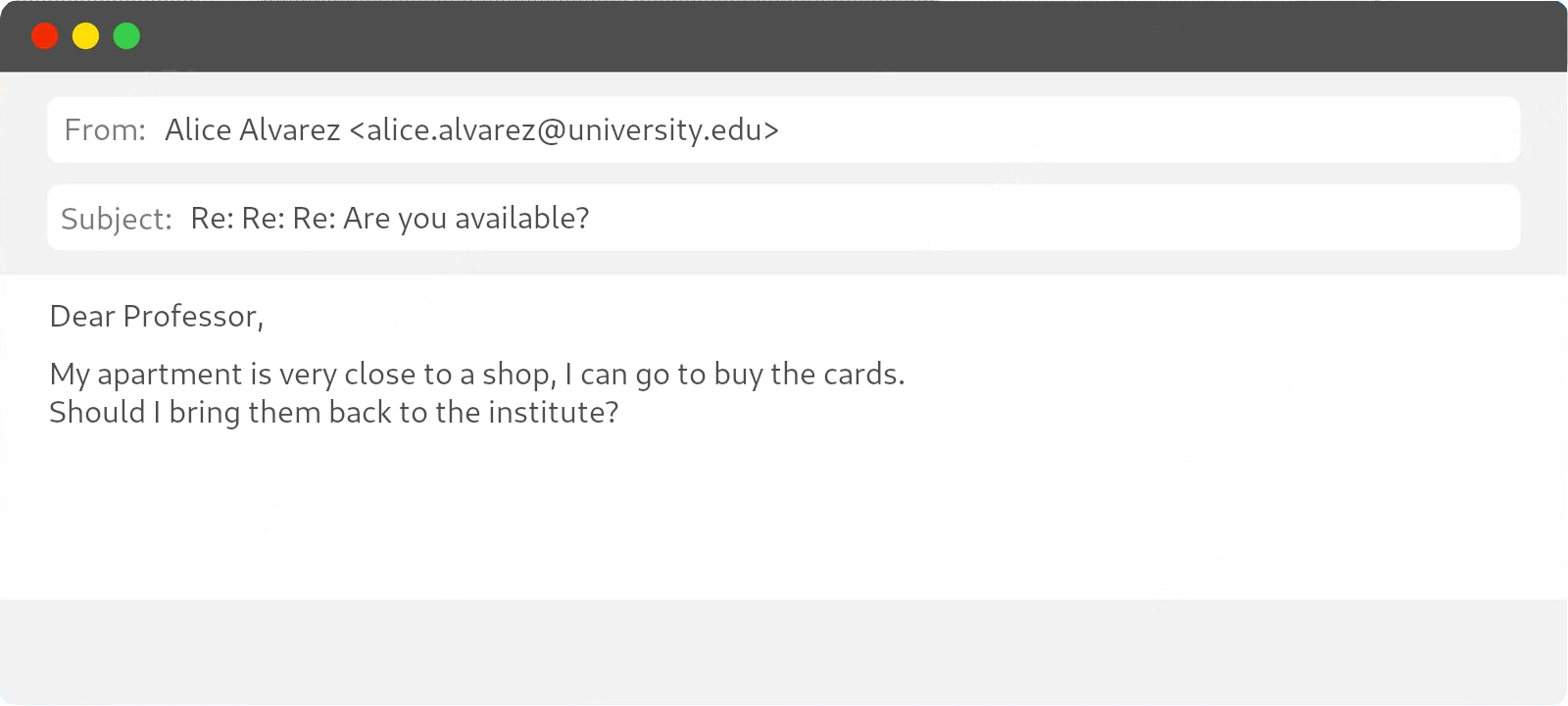

Wie oben beschrieben beginnt die Kommunikation häufig mit einer harmlos wirkenden Nachfrage der oder des eigenen Vorgesetzten, meist auf englisch:

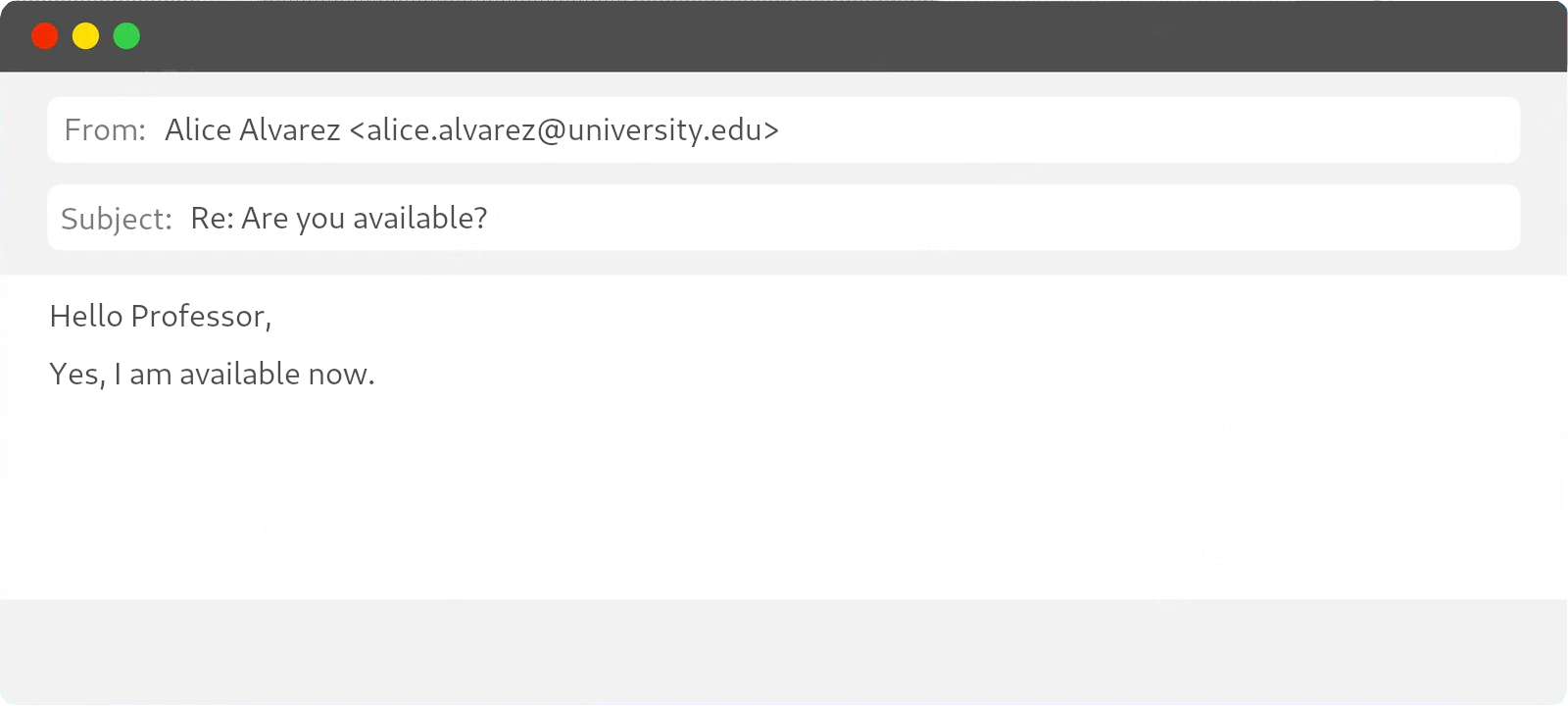

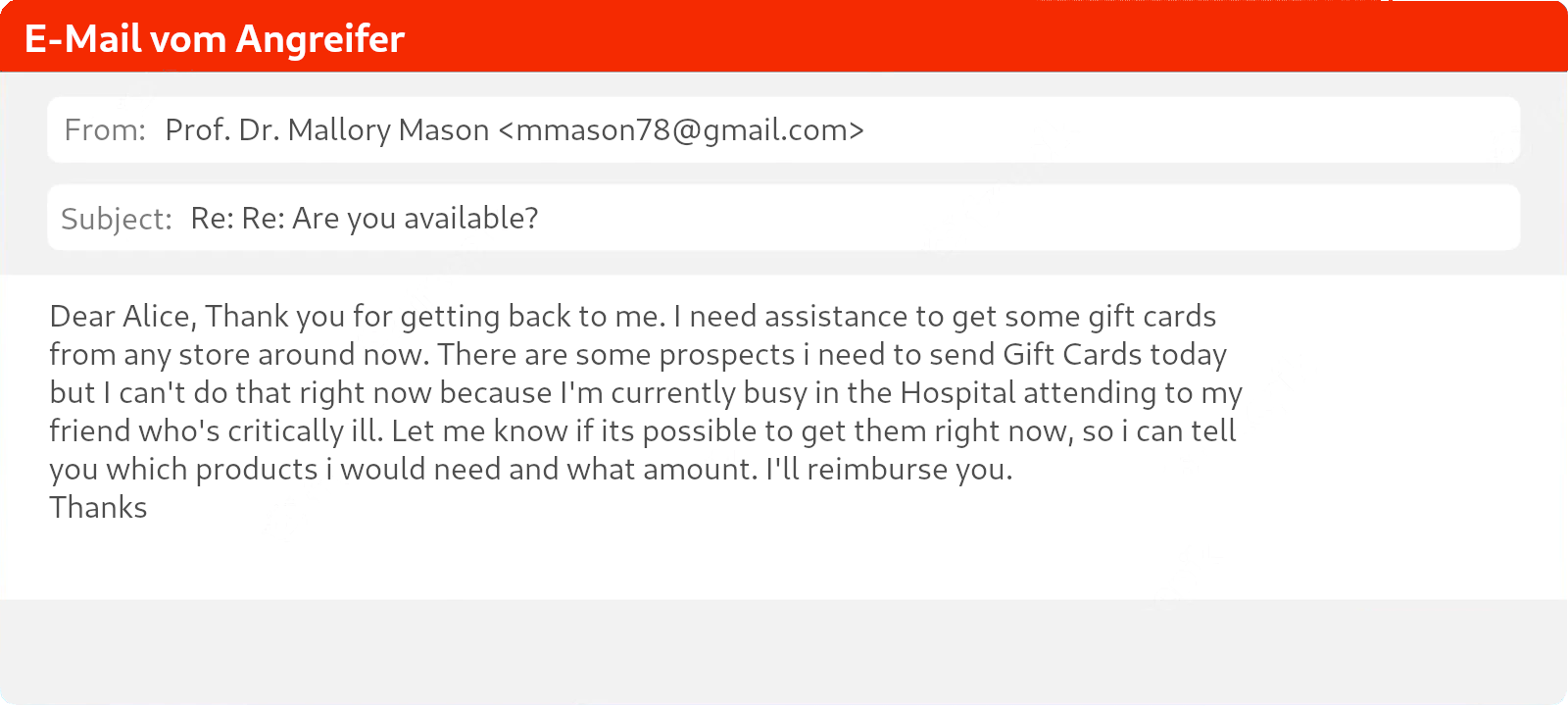

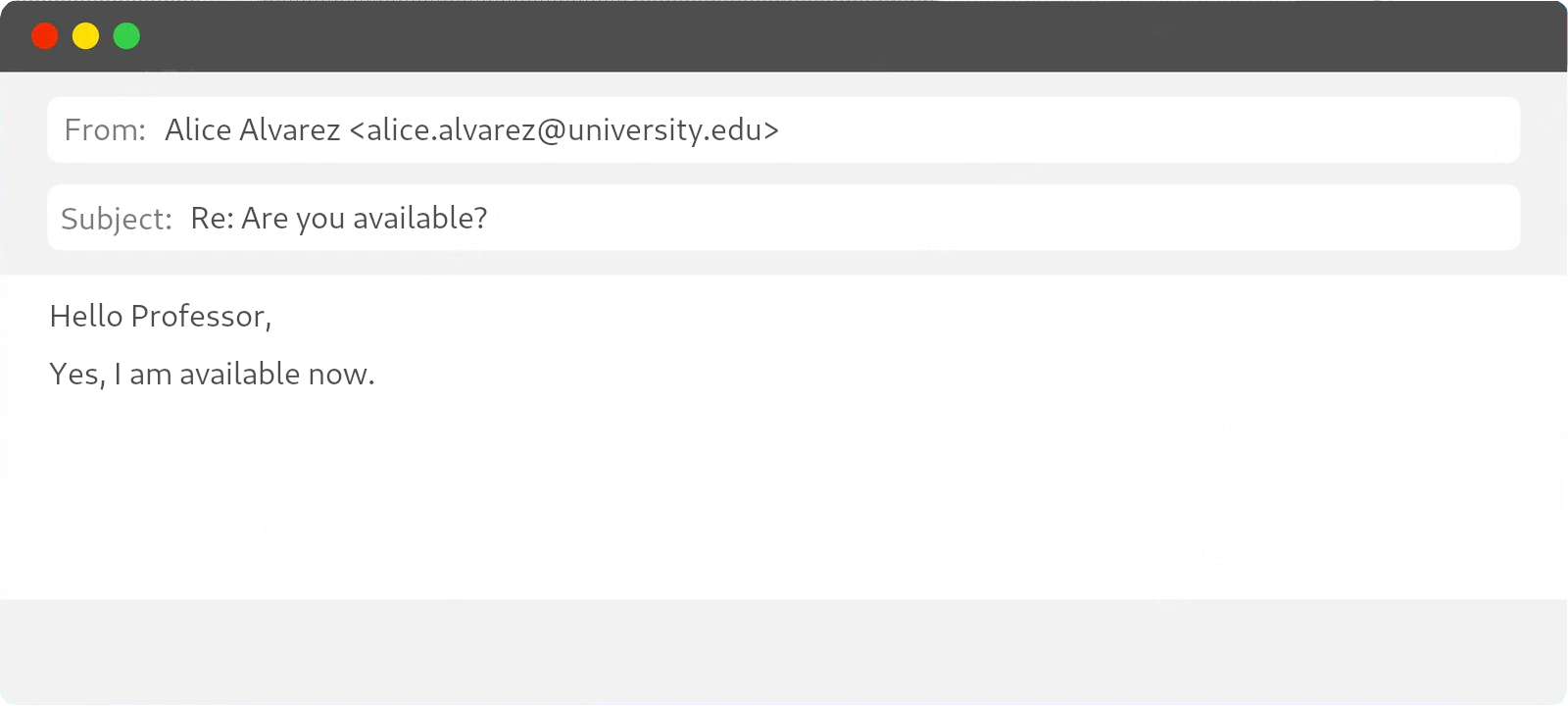

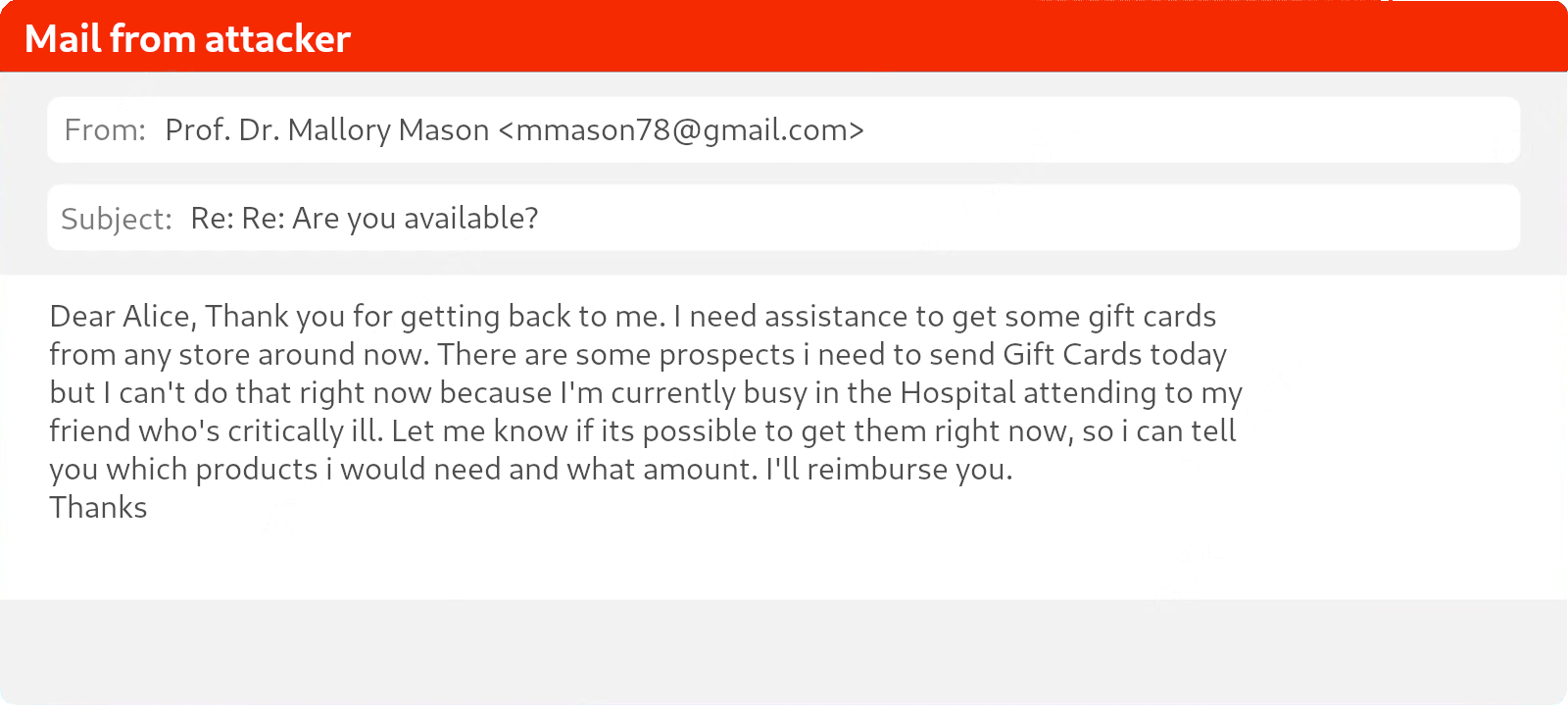

Fühlt sich die oder der Mitarbeitende angesprochen und schickt eine freundliche Antwort, wird umgehend eine Forderung gestellt. Hierbei handelt es sich häufig um den Kauf von Gutscheinkarten (z.B. Amazon, Google Play, iTunes), denkbar wäre aber genauso das Durchführen einer Überweisung oder die Herausgabe von Informationen:

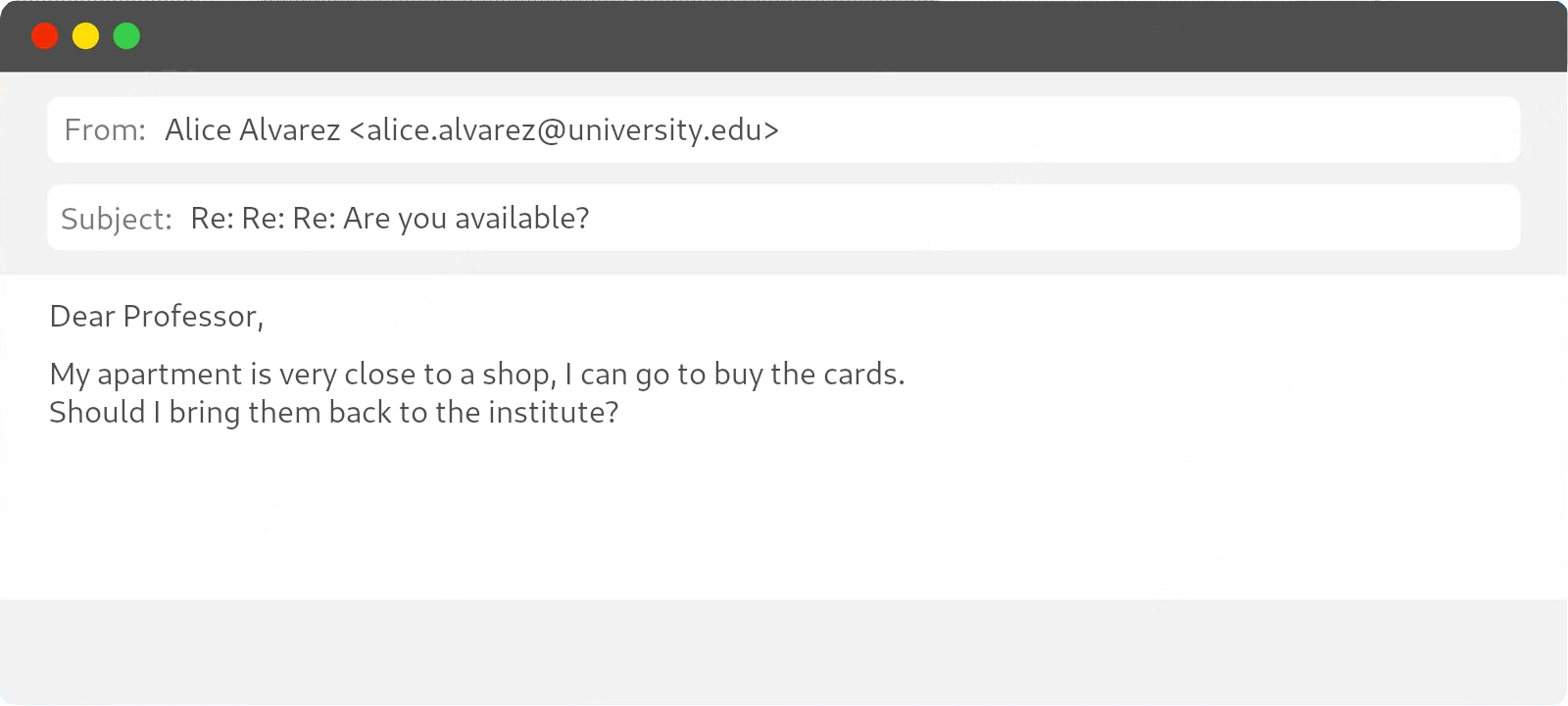

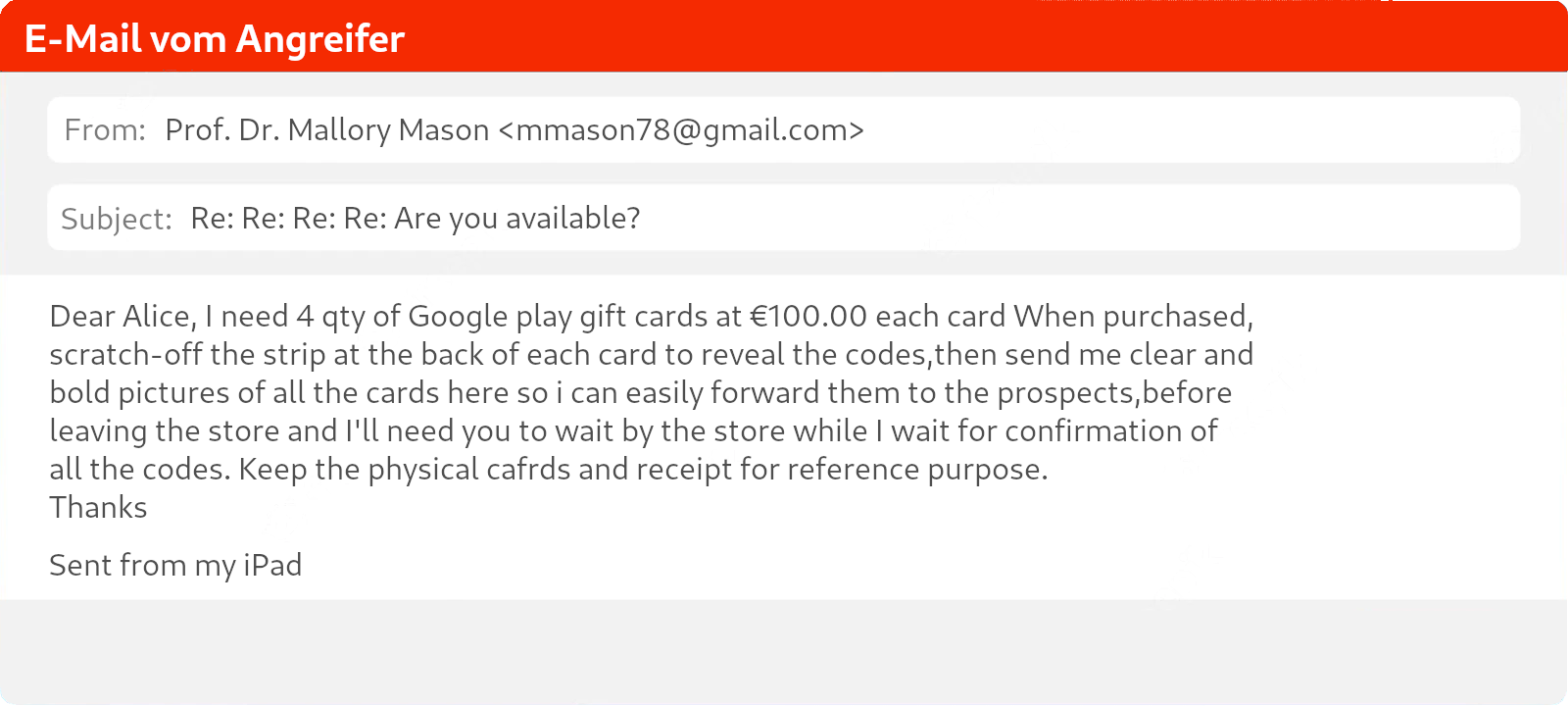

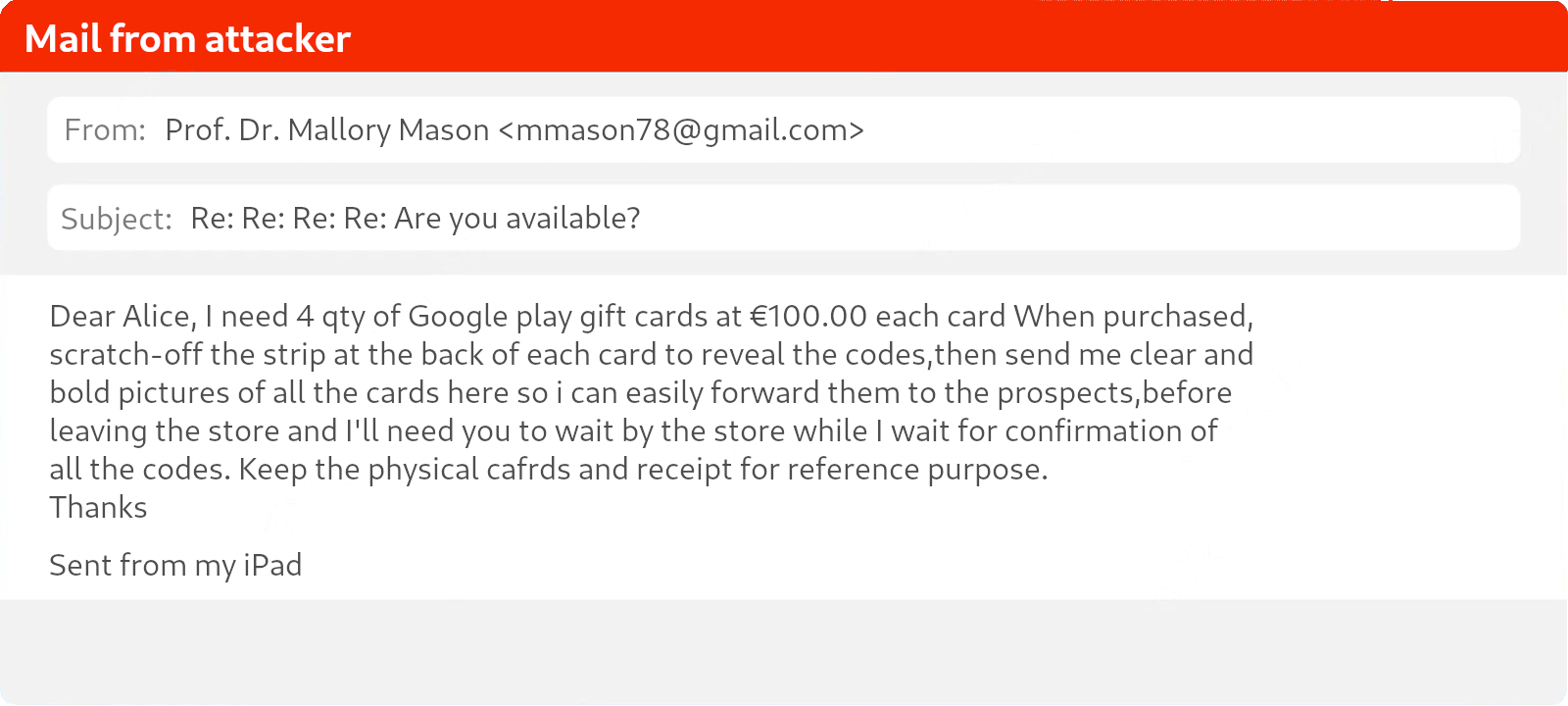

Signalisiert die angesprochene Person die Bereitschaft, der Forderung nachzukommen, wird diese präzisiert:

Kommt man an dieser Stelle der Forderung nicht zeitnah nach, ist auf jeden Fall mit weiteren Nachfragen der Betrüger:innen zu rechnen.

Insgesamt wird bei dieser Betrugsform viel mit Autorität und Zeitdruck gearbeitet und gleichzeitig die Hilfsbereitschaft der Mitarbeitenden ausgenutzt.

An folgenden Punkten lassen sich CEO-Fraud-Versuche erkennen:

Falls Sie (vermeintlich) von Ihrer oder Ihrem Vorgesetzten eine E-Mail mit der Bitte um einen Gefallen erhalten, vergewissern Sie sich auf anderem Wege (zum Beispiel telefonisch oder persönlich), dass die Nachricht tatsächlich von der oder dem vermeintlichen Absender:in stammt. Ist eine solche Nachfrage nicht möglich, kommen Sie der Forderung nicht nach.

Bei einem erkannten CEO-Fraud-Versuch leiten Sie die betreffende E-Mail gerne wie hier beschrieben als Anhang an die Funktionsadresse des TIK weiter. Wir ergreifen dann weitergehende Maßnahmen, wie die Meldung der Absenderadresse an den E-Mail-Provider.

Due to the current situation, we would like to provide some detailed information how a typical CEO fraud communication can evolve.

CEO fraud is a form of social engineering. Fraudsters contact employees and pretend to be their superiors (CEO stands for "Chief Executive Officer", hence the name). The initial contact is often meaningless and harmless: for example, they ask if one is available. If the employee reacts, a demand is made, e.g. the purchase of voucher cards or the release of information. Massive (time) pressure is used to give the victim as little time as possible to think about and recognize the fraud.

In the following, we have simulated a typical CEO fraud attack based on real communication from previous CEO fraud attempts.

As described above, communication often begins with a seemingly harmless question from one’s own superior, often in English:

If the employee feels addressed and sends a friendly reply, a demand is made immediately in return. This often involves the purchase of gift cards (e.g. Amazon, Google Play, iTunes), but it would also be conceivable to carry out a transfer or provide information:

If the employee signals their willingness to comply with the demand, the attacker specifies it further:

If one does not comply with the demand at this point in a timely manner, further inquiries from the scammers are sure to arrive shortly after.

Overall, this form of fraud involves a lot of authority and time pressure, while at the same time the willingness of employees to help is exploited.

CEO fraud attempts can be recognized by the following points:

If you (allegedly) receive an e-mail from your superior asking for a favor, make sure by other means (e.g. by telephone or in person) that the message actually comes from the supposed sender. If such an inquiry is not possible, do not comply with the demand.

If you recognized a CEO fraud attempt, you are welcome to report the mail as spam. We then take further measures, such as reporting the sender address to the email provider.